So, das Thema hatte ich schon länger nicht mehr. Eher zufällig hat mich heute das Bedürfnis angefallen, einen anonymen Blog zu führen. Was also tun? Einen einrichten. Es ist inzwischen erfreulich einfach und flott, ich hab ungefähr zehn Minuten gebraucht.

Vorbemerkungen und Ansprüche

Niedrig, sowohl in Sachen definitive Anonymität wie auch in der der gewählten Plattformen. Das Anonymitätslevel sollte ausreichen, um eine Rückverfolgbarkeit für Privatpersonen definitiv auszuschließen. Wenn sich die Strafverfolgung einschalten würde, dürfte schlimmstenfalls die Löschung verwendeter Dienste drohen. Ein auch nur ansatzweise verhältnismäßiges Angriffsszenario, welches die Identifizierung beweissicher erlaubt, kann ich mir keines vorstellen. Disclaimer: ich halte mich in Sachen Anonymisierung durchaus für recht kompetent, bin aber kein Techie und kann in der Einschätzung von Gefährdungen und der Sicherheit verschiedener Techniken und Einstellungen falsch liegen! Korrektur, Ergänzungen willkommen, ich lern immer gern dazu.

Mein Ziel ist simpel das anonyme Bloggen. Sprich, keine Bewegung größerer Datenmengen.

Handwerkszeug

- Tor Browser Bundle/Vidalia

- Mailbox bei Hotmail/live.com

- Blog auf wordpress.com

- Truecrypt-Partition (Optional)

Das wars schon.

Das Tor Browser Bundle gibts hier. Runterladen, installieren. In meinem konkreten Fall hab ich das ganze Paket (drin ist der eigentliche Tor-Client und ein portabler Firefox Aurora) naheliegenderweise auf der Truecrypt-Partition installiert, was die ganze Geschichte auch auf der lokalen Kiste sicher verstaut.

Einrichten und Aufsetzen

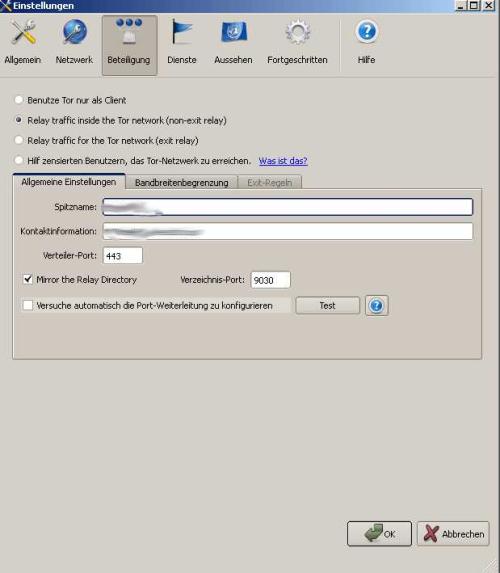

Starten, einstellen muss man an sich nichts, aber natürlich kann man dem Tor-Netzwerk was Gutes tun, wenn man nicht nur „als Client“ (default) die Bandbreite nutzt, sondern zumindest auch als Relay selber ein wenig Bandbreite zur Verfügung stellt. Einen Exit Relay in Deutschland zu betreiben, ist rechtlich nicht wirklich eine eindeutig unerlaubte Sache, es gab aber schon juristische Verwicklungen von Exitnode-Betreibern, die man möglicherweise vermeiden will, wenn man nicht weiss, worauf man sich einlässt. Ich will nicht explizit davon abraten, denn es braucht natürlich auch die Exitnodes, nur, wie gesagt, man sollte dann wissen, was man tut – kurz gesagt: man taucht mit der aktuell verwendeten eigenen IP in den Logfiles gegebenenfalls überwachter, illegaler Seiten auf und gerät als möglicher Nutzer ins Visier von Ermittlern.

Mit dem Bundle startet auch der mitgelieferte Firefox. Der ist in Sachen Privacy bereits so eingestellt, dass er zahlreiche möglicherweise zur Identifiziering/Personalisierung dienende Techniken abstellt. Trotzdem empfiehlt sich der Blick in die Einstellungen – möglicherweise kommt man je nach Nutzungsweise auch mit noch restriktiveren Einstellungen aus. Hier gehe ich Kompromisse ein, lasse JS zu und Cookies der aufgerufenen Seiten. History, Cache und Autoupdates sind aus, Plugins und Addons kommen keine dazu. Lesezeichen setze ich aber welche, an sich kann man auch Caching anmachen, wenn man auf einer verschlüsselten Partition installiert hat.

Als erstes braucht man eine Mailadresse. Klar kann man sich hier mit den diversen Anbietern im nichtwestlichen Ausland nochmal ein wenig entspannter fühlen, aber sobald es nicht mehr EU ist, bin ich an sich erst mal entspannter. Ich mag MS an sich nicht, aber Hotmail/live.com scheint mir ausreichend unwillig, konstruktiv mit deutschen Strafverfolgern zusammenzuarbeiten. Einzige Verzögerung hier war, dass Hotmail eine Telefonnummer will und ungefähr abgleicht, ob die plausibel ist. Beliebiges Land und beliebige Zahlen – muss man halt ein wenig ausprobieren. Weiter – und etwas wichtiger – kann man für noch etwas mehr Sicherheit sorgen, wenn man standardmäßig das Verwenden von HTTPS beim Aufrufen des Webmailers aktiviert.

Dann der Bloganbieter. Kann man auch wieder halten wie der auf dem Dach, wie gesagt, mir geht es nur darum, dass es eben keine Rückverfolgung zu mir gibt – dass der Inhalt wegen offensichtlicher Illegalität gelöscht wird, ist keines der Probleme, die an der Stelle gelöst oder bedacht werden müssen. Sollte man das im Sinn haben, wird natürlich alles etwas komplizierter. Zusammengefasst: man richtet sich via Torbrowser sein kostenloses (subdomain).wordpress.com – Blog ein, lässt es sich über die via Tor anonym eingerichtete und abgerufene Mailadresse freischalten und kann dann loslegen.

Fürs Bloggen via Webinterface kann man via Tor problemlos und mit vernünftiger Geschwindigkeit surfen. Einmal müssen die zu publizierenden Inhalte eben durch die TOR-Schleife, theoretisch kann man das auch per Bloggen via Mail machen, aber dann muss man eben via Tor ins Webmailinterface, das „Nadelöhr“ bleibt dasselbe, nur an ner anderen Stelle.

Nun nichts schleifenlassen!

Wie gesagt – das wars schon. Die eigentliche, technische Anonymisierung per Tor und der darüber stattfindenden Veröffentlichungen ist dabei vermutlich ohnehin eine der einfachsten Übungen (die hier gesetzten Ansprüche vorausgesetzt). Schwieriger und ich denke, auch auf Dauer eben ein „Fehlerfaktor“ ist die Vernetzung, Kommunikation, überhaupt das Schaffen von Reichweite. Ich vermute, die meisten ungewollten Aufhebungen der Anonymität kommen dadurch zustande, dass man unter rückverfolgbarer Identität auf welche Art auch immer die anonyme Identität zumindest in die enge eigene Nachbarschaft rückt. Sprich, die „Vernetzung“ sollte immer nur ebenfalls über die genannten, anonym genutzten Plattformen stattfinden, mit allem „Anschieben“ über die eigene öffentliche, bereits vernetzte Person sollte man höchst vorsichtig sein.

Überhaupt, Achtung. Beim Torbundle wird davor gewarnt, den Tor-Firefox parallel zu einem „normalen“ Firefox laufen zu lassen, um Verwechslungen auszuschließen. Ich machs trotzdem im Augenblick, aber klar, das ist eine Fehlerquelle. Weiter: so trivial und dämlich es klingt – ein „Greetz Korrupt“ ist schneller mal wo druntergetippt als man manchmal denkt, ähnliche Patzer wirds viele geben und sie werden alle schon mal passiert sein und in Zukunft auch wieder passieren. Ob man nun irgendwo versehentlich mailt, man habe nebenan (auf der anonymen Plattform) schon mal was zu dem Thema geschrieben oder es eben eine Vertrauensperson, die um die Sache weiss, jemand, der einem in einem unachtsamen Moment über die Schulter auf den Monitor gesehen hat, mal versehentlich wo schreibt, oder ob man nun über eine Sache schreibt, die man nur als Person X aus dieser Perspektive kennen kann, über mehrere, die in ihrer Gesamtheit diesen Rückschluss zulassen usw. – wie gesagt, kann alles passieren und das schwierigste wird sein, dauerhaft wachsam und vorsichtig zu sein und zu bleiben.

Nachgetragen vom Kugelfisch, siehe unten

WordPress.com unterstützt HTTPS-Login und anschließende, komplette Backend-Aktivität über HTTPS. Der Portable Firefox des Tor-Bundles ist auch per Default mit aktivierten NoScript (deaktiviert Skripte allgemein, unter anderem gut gegen Flashcookies und Konsorten) und HTTPSeverywhere unterwegs (fordert immer die HTTPS-Verbindung an, wenn möglich).

Ansonsten Ack, was weiter unten noch zur Firefox-Updaterei und der allgemeinen Wachsamkeit steht.

Ergänzungen, Bedenken, Anmerkungen, Fragen, anyone?

Ich dacht, das „Shadowrun“-Szenario startet erst Ende des Jahres… :o

Preparedness makes us powerful.

Butter merely makes us fat.

Was mir in Hinblick auf wordpress.com durchaus noch erwähnenswert scheint: wordpress.com bietet optional HTTPS, nicht nur beim Login, sondern für beliebige Seiten. Im Backend lässt sich ausserdem auswählen, dass das eigene Benutzerkonto das Backend immer per HTTPS nutzen möchte, zusätzlich ist aber (um ein Ausspähen der Zugangdaten z.B. über sslstrip-Angriffe zu vermeiden) wichtig, dass die Login-Seite explizit per HTTPS angefordert wird. Damit lässt sich das Risiko minimieren, dass Bad-Exit-Nodes die Blog-Zugangsdaten ausspähen.

Abgesehen davon – regelmässige Backups (wordpress.com bietet eine Funktion dafür) können den Datenverlust verhindern, falls das Blog einmal z.B. aufgrund einer Beschwerde gelöscht werden sollte. Das sollte aber selbstverständlich sein.

Die langfristige Wachsamkeit kann natürlich durch nichts ersetzt werden, doch wenn man regelmässig den Portable Firefox aus dem Tor-Browser-Bundle und eine normale Firefox-Instanz parallel nutzt, könnten unterschiedliche Themes die Unterscheidung auf den ersten Blick erleichtern. Dazu würde bereits ein Standard-Theme mit angepassten, auffälligen Farben für eine der beiden Firefox-Instanzen ausreichen.

Wenn die Auto-Update-Funktion des Tor-Bundle-Firefox deaktiviert wird, muss man (da man den wohl längerfristig nutzt) sich auch selbst informieren, ob in der eingesetzten Version Schwachstellen bekannt werden und dann ggf. manuell ein Update einspielen. Schliesslich hilft Tor wenig, wenn das eigene System durch einen Drive-By-Download und eine Schwachstelle im Browser kompromittiert wird. Wenn man den Tor-Browser lediglich zum Besuch von hotmail.com und wordpress.com nutzt, mag die Wahrscheinlichkeit für einen Kontakt mit passendem Exploit-Code zwar eher gering sein, dennoch – bekannt gewordene Schwachstellen sind zeitnah zu schliessen.

Wesentlich sicherer wäre ausserdem ein E-Mailkonto bei den Russen. Nutze ich seit eh und jeh – die geben auch garantiert nichts raus: http://mail.ru/